|

Standar Enkripsi Data

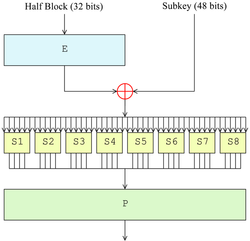

Standar Enkripsi Data (bahasa Inggris: Data Encryption Standard) adalah algoritme kunci simetris untuk enkripsi data elektronik. Meski ukuran kuncinya pendek, algoritme ini sangat berpengaruh dalam kemajuan kriptografi modern.[3] Algoritme ini memiliki panjang kunci sebanyak 56 bit sehingga kurang aman untuk sebagian besar aplikasi saat ini. Hal ini menjadi bahan kritikan dari awal pembuatannya. Penyandian ini telah digantikan oleh Standar Enkripsi Lanjutan (AES). DES telah ditarik dari standar oleh Badan Nasional Standar dan Teknologi AS.[4] Beberapa dokumen membedakan standar dengan algoritmenya dan menyebut algoritmenya sebagai Algoritme Enkripsi Data (bahasa Inggris: Data Encryption Algorithm, disingkat DEA).[5] Penjelasan algoritme DES termasuk penyandian blok, yaitu algoritme yang menerima teks asal berukuran tetap dan menghasilkan teks tersandi berukuran sama. Untuk DES, ukuran bloknya adalah 64 bit. DES juga menerima kunci berukuran 64 bit untuk mengubahsuaikan transformasi. Namun, hanya 56 bit yang dipakai. Delapan bit lainnya dipakai untuk bit paritas. Jadi, ukuran kunci efektifnya hanya 56 bit.[6] Seperti penyandian blok lainnya, DES sendiri tidak aman untuk enkripsi, tetapi sebaiknya menggunakan mode operasi tertentu. FIPS-81 menyebutkan beberapa mode untuk dipakai dengan DES.[7] Penjelasan lainnya mengenai penggunaan DES dijelaskan dalam FIPS-74.[8] Dekripsi menggunakan struktur yang sama dengan enkripsi, tetapi dengan kunci yang dibalik urutannya. Ini menjadi keuntungan karena perangkat keras/lunak yang sama bisa dipakai dua arah. Struktur umumStruktur umum algoritmenya ditunjukkan pada Bagan 1. Ada enam belas tahapan identik yang disebut ronde. Ada juga permutasi awal dan akhir (disimbolkan IP dan FP) yang saling berkebalikan (FP membatalkan IP dan sebaliknya). IP dan FP tidak memiliki dampak kriptografis, tetapi dimaksudkan untuk membantu pemuatan blok pada perangkat keras 8 bit pertengahan 1970-an.[9] Sebelum ronde utama, tiap blok dibagi menjadi dua bagian berukuran 32 bit dan diolah bergantian. Teknik pengolahan bergantian dikenal sebagai skema Feistel. Struktur Feistel memastikan bahwa enkripsi dan dekripsi adalah proses yang mirip. Perbedaannya hanyalah urutan kunci ronde yang dibalik; sisanya identik. Hal inilah yang menyederhanakan implementasi, khususnya dalam perangkat keras, karena tidak perlu membedakan algoritme untuk enkripsi dan dekripsi. Simbol ⊕ berarti operasi XOR. Fungsi F mengacak setengah blok dengan kunci ronde. Keluarannya digabung dengan setengah satunya dengan XOR. Dua bagian lalu ditukar. Pada ronde terakhir, kedua bagian ditukar. Langkah-langkah itulah yang membuat enkripsi dan dekripsi mirip.[10] Fungsi Feistel (F) Fungsi Feistel (F), yang ditunjukkan oleh Bagan 2, bekerja pada setengah blok (32 bit) dan terdiri dari empat tahap:[11]

Pergiliran antara kotak-S dan kotak-P dan perluasan E memberikan pengacakan dan penghamburan yang diperkenalkan oleh Claude Shannon pada tahun 1940. Hal itu menjadi syarat penyandian yang aman dan praktis.[12] Penjadwalan kunci Bagan 3 menggambarkan tentang penjadwalan kunci untuk enkripsi, yaitu algoritme yang membuat kunci ronde. Awalnya, 56 bit dipilih dari kunci 64 bit oleh PC-1 (permuted choice 1)—delapan bit sisanya dipakai sebagai bit paritas atau dibuang. Kunci 56 bit dibagi menjadi dua bagian berukuran 28 bit.[13] Untuk tiap ronde, tiap bagian digeser melingkar sebanyak satu atau dua bit (tergantung nomor ronde). Lalu, kunci ronde 48 bit dipilih dari bagian kiri dan bagian kanan (masing-masing 24 bit) sesuai PC-2 (permuted choice 2).[14] Geseran melingkar (ditunjukkan dengan "<<<" pada bagan) berarti bahwa bit-bit berbeda dipakai untuk tiap kunci ronde. Tiap bit dipakai sekitar 14 dari 16 kunci ronde. Penjadwalan kunci untuk dekripsi juga mirip. Urutan kunci rondenya dibalik. Selain perbedaan tersebut, prosesnya sama untuk enkripsi.[15] Lihat pulaReferensi

Pranala luar

|

||||||||||||||||||||||||||