|

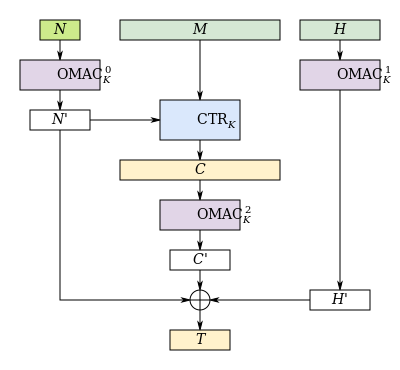

Mode EAXEl mode EAX (encrypt-then-authenticate-then-translate [1]) és un mode d'operació per a xifratge de blocs criptogràfics. Es tracta d'un algorisme de xifratge autenticat amb dades associades (AEAD) dissenyat per proporcionar simultàniament l'autenticació i la privadesa del missatge (xifratge autenticat) amb un esquema de dues passades, una passada per aconseguir privadesa i una altra per a l'autenticitat per a cada bloc. El mode EAX es va enviar el 3 d'octubre de 2003 a l'atenció del NIST per substituir CCM com a mode d'operació estàndard AEAD, ja que el mode CCM no té alguns atributs desitjables d'EAX i és més complex.  Xifratge i autenticacióEAX és un esquema AEAD de dues passades flexible que no s'utilitza sense restriccions a la primitiva de xifrat de blocs que s'ha d'utilitzar, ni a la mida del bloc, i admet missatges de longitud arbitrària. La longitud de l'etiqueta d'autenticació és arbitràriament mida fins a la mida del bloc del xifrat utilitzat. La primitiva de xifratge de blocs s'utilitza en el mode CTR per al xifratge i com a OMAC per a l'autenticació de cada bloc mitjançant el mètode de composició EAX, que es pot veure com un cas particular d'un algorisme més general anomenat EAX2 i descrit a El mode d'operació EAX [2] La implementació de referència del document esmentat utilitza AES en mode CTR per a l'encriptació combinat amb AES OMAC per a l'autenticació. RendimentEn ser un esquema de dues passades, el mode EAX és més lent que un esquema d'un pas ben dissenyat basat en les mateixes primitives. El mode EAX té diversos atributs desitjables, en particular:

En particular, el mode CCM no té els darrers 2 atributs (CCM pot processar dades associades, no pot processar-les prèviament). ÚsUna modificació del mode EAX, anomenat EAX′ o EAXprime, s'utilitza a l'estàndard ANSI C12.22 per al transport de dades basades en comptadors a través d'una xarxa. El 2012 Kazuhiko Minematsu, Stefan Lucks, Hiraku Morita i Tetsu Iwata van publicar un article que demostra la seguretat del mode amb missatges més llargs que la clau, però demostra un atac trivial contra missatges curts utilitzant aquest mode. Els autors van afirmar que no sabien si els protocols ANSI C12.22 eren vulnerables a l'atac.[3] Referències

|